Chronic Dev-Team пропатчили эксплойт SHAtter?

Похоже, что появилась ещё одна хорошая новость для владельцев iPad 2. Veeence, который в курсе всего, что происходит в командах хакеров сообщил, что Chronic Dev-Team, возможно, готовят для всех нас сюрприз.

Несколько дней назад, Джошуа Хилл (p0sixninja) разместил в своём твиттере некий SHA hash:

@ P0sixninja: 4c3ce3f36b98c085aa6131ecfdf25804c0f78ebf

после чего заявил следующее:

@ P0sixninja: огромные изменения от Chronic Dev-Team в ближайшее время. Мы все очень рады!

Так вот, Veeence считает, что здесь речь идёт о эксплойте SHAtter, который был пропатчен для работы с устройствами, работающими на процессоре А5.

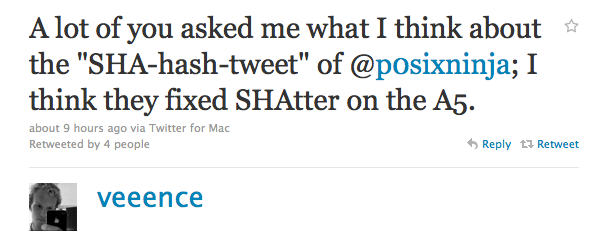

@ Veeence: многие меня спрашивают, что я думаю о «SHA-hash-tweet» от @ p0sixninja, я думаю, что они пропатчили SHAtter для работы с A5.

В случае, если вы не знаете, все текущие инструменты для джейлбрейка используют эксплойт в BootROM, найденный Geohot и задействованный им в Limera1n. Этот эксплойт является аппаратным и закрыть его можно лишь в том случае, если Apple выпустит устройства с новым «железом». Geohot выпустил Limera1n еще в октябре прошлого года и тем самым заставил Chronic Dev-Team приберечь SHAtter для джейлбрейка будущих устройств, например iPad 2.

К сожалению, раннее тестирование показало, что Apple знала про эти эксплойты ещё в марте 2010 года, задолго до того, как они были найдены Geohot (Limera1n) и Chronic Dev-Team (SHAtter).

Если верить словам Veeence, в данный момент в руках Chronic Dev-Team может быть один или два эксплойта, с помощью которых можно сделать джейлбрейк iPad 2. Правда, для того, чтобы это был непривязанный джейлбрейк, необходим патч от Comex, над которым он, скорее всего, уже работает.

Ну так что, ждём обновление GreenPois0n?